Modo a prueba de riesgos_

Herramienta de modelado de riesgos de seguridad digital para activistas y organizaciones de la sociedad civil

Tus datos personales, el contacto de tus seres queridos, tu información financiera, tus búsquedas y compras, tus mensajes privados, todos es información que puede ser usada para hacerte daño. Es por eso que tu seguridad digital importa.

Esta herramienta te permitirá, a través de seguir pasos relativamente sencillos, identificar y ponderar tus niveles de riesgo digitales para así poder tomar acciones al respecto. Sólo dale scroll hacia abajo y sigue las instrucciones.

Aclaración: no guardamos tus datos,

ni analizamos tus resultados.

No queremos tu información, sólo ayudarte.

[onionbuzz quizid=1][/onionbuzz]

identifica tus adversarios

Los adversarios son actores cuyo interés es opuesto al nuestro y van a buscar contrarrestar nuestras acciones. Todo adversario tiene sus propias percepciones y estrategias

Entender a tus adversarios puede ayudarte a mejorar tu planificación y decidir qué acciones de protección, disuasión o aceptación puedes ejercer al verse vulnerada tu seguridad. Para ello haremos un ejercicio de identificación y análisis de su relación con nosotros. La idea es poder visualizarlos y pensar en sus potenciales capacidades de afectación a nuestros objetivos.

¿Cómo entender nuestros riesgos?

Los riesgos normalmente se abordan en función a una simple ecuación: nuestros riesgos son igual a nuestras amenazas por nuestras vulnerabilidades.

Las amenazas son todas aquellas acciones de origen natural o provocado intencionalmente por alguien, para generar un peligro hacia nosotros, mientras que las vulnerabilidades equivalen a toda característica o circunstancia propia, que puede potenciar el efecto de ese peligro.

El riesgo puede minimizarse dividiendo el producto de nuestras amenazas y vulnerabilidades, entre las capacidades de resiliencia que generemos.

Pero, ¿de qué amenazas digitales hablamos?

Algunas de las amenazas más comunes para activistas y personas que trabajan en organizaciones de la sociedad civil son:

Amenaza

Pérdida de información

Se refiere a situaciones en las que algún documento importante para nosotros es eliminado y perdemos acceso al mismo. Dependiendo el caso, esto ocurre debido a mal manejo y daño a las unidades de almacenamiento de nuestros dispositivos, infecciones de virus y malware, cortes de energía que pudieron afectar la memoria del dispositivo, o acceso no autorizado a nuestras cuentas en la nube.

¿Te pasó?

Práctica Recomendada

Respalda tu información de forma constante. Puedes guardarla en unidades de almacenamiento y cifrarlas. Si tienes documentos sensibles, puedes generar una bóveda dentro de un flashdrive USB o un disco duro. Para esto recomendamos Veracrypt.

Práctica Recomendada

Respalda tu información de forma constante. Puedes guardarla en unidades de almacenamiento y cifrarlas. Si tienes documentos sensibles, puedes generar una bóveda dentro de un flashdrive USB o un disco duro. Para esto recomendamos Veracrypt.

Amenaza

Exposición crítica de información

Es cuando se ha filtrado algún tipo de dato o información sensible que puede ponernos en riesgo o a nuestras personas cercanas. Esta puede ser contraseñas, mensajes, correos, videos, fotografías, ubicación, o cualquier forma de identificarnos. Esta amenaza también hace referencia a la publicación de información íntima no consentida.

¿Te pasó?

Práctica Recomendada

Antes de publicar algo plantéate quiénes quieres que accedan a esta información, cómo esta puede ser aprovechada por alguien que quiera hacerte daño y si es es prudente utilizar tu cuenta personal o crear una cuenta específica para publicar dicha información.

Adicionalmente, eleva la privacidad en tus plataformas de redes sociales y cuentas de servicios; utiliza mensajería con cifrado de extremo a extremo, como Signal; y/o usa un proveedor que brinde correo cifrado por defecto, como ProtonMail, Tutanota, o usando un cliente y/o herramienta que trabaje sobre los proveedores de correo más comunes como Gmail, Yahoo, etc. a través del uso de llaves PGP.

Práctica Recomendada

Antes de publicar algo plantéate quiénes quieres que accedan a esta información, cómo esta puede ser aprovechada por alguien que quiera hacerte daño y si es es prudente utilizar tu cuenta personal o crear una cuenta específica para publicar dicha información.

Adicionalmente, eleva la privacidad en tus plataformas de redes sociales y cuentas de servicios; utiliza mensajería con cifrado de extremo a extremo, como Signal; y/o usa un proveedor que brinde correo cifrado por defecto, como ProtonMail, Tutanota, o usando un cliente y/o herramienta que trabaje sobre los proveedores de correo más comunes como Gmail, Yahoo, etc. a través del uso de llaves PGP.

Amenaza

Confiscación e inspección de dispositivos

Es cuando en algunos países, sobre todo en aeropuertos y/o aduanas, algunas autoridades o fuerzas del orden confiscan los dispositivos de la persona. En algunos casos, se puede hacer ver este hecho como un robo o asalto común en la calle. Esta acción puede ser llevada a cabo para hacer una copia y/o clonación del dispositivo, instalar algún software o hardware espía o intentar acceder a información privada.

¿Te pasó?

Práctica Recomendada

Si vas a viajar a ciudades donde la confiscación de dispositivos es frecuente, realiza un respaldo de tu información y borra la información sensible en tu dispositivo, así como el acceso a cuentas personales o laborales. Otra práctica común es compartimentar y cifrar la información sensible.

Práctica Recomendada

Si vas a viajar a ciudades donde la confiscación de dispositivos es frecuente, realiza un respaldo de tu información y borra la información sensible en tu dispositivo, así como el acceso a cuentas personales o laborales. Otra práctica común es compartimentar y cifrar la información sensible.

Amenaza

Monitoreo y vigilancia

Las empresas de telecomunicaciones y proveedores de servicios en línea, gobiernos y hackers maliciosos, pueden fácilmente hacer un rastreo de nuestra actividad en línea para distintos fines comerciales o políticos.

¿Te pasó?

Práctica Recomendada

Utiliza un VPN – conexión dedicada que se crea por encima de una red pública e incrementa tu privacidad -. Te sugerimos los siguientes servicios multiplataforma: ProtonVPN (gratuito), TunnelBear (gratuito), NordVPN (costo mensual)

Utiliza Tails, un sistema operativo que puedes ejecutar desde un USB, no guarda información sobre tu actividad en línea y cifra las conexiones.

Práctica Recomendada

Utiliza un VPN – conexión dedicada que se crea por encima de una red pública e incrementa tu privacidad -. Te sugerimos los siguientes servicios multiplataforma: ProtonVPN (gratuito), TunnelBear (gratuito), NordVPN (costo mensual)

Utiliza Tails, un sistema operativo que puedes ejecutar desde un USB, no guarda información sobre tu actividad en línea y cifra las conexiones.

Amenaza

Suplantación de identidad

Se refiere al uso de técnicas para la suplantación de credenciales de acceso a cuentas de sistemas o servicios de la víctima para hacer modificaciones o hacerse pasar por ella. También puede ser la creación de cuentas falsas en nombre de la víctima para explotar sus relaciones de confianza y contactos o su reputación.

¿Te pasó?

Práctica Recomendada

Para tener una contraseña fuerte te sugerimos (1) Mezclar mayúsculas, minúsculas, símbolos y números, (2) Usar frases largas, (3) No tener preguntas de recuperación de contraseñas con información fácil de obtener. Si tienes problemas para memorizar todas tus contraseñas, te sugerimos el uso de gestores de contraseñas, como LastPass y Keepass. Adicionalmente, protege tus dispositivos con contraseñas de inicio y tus cuentas con verificación de dos pasos.

Práctica Recomendada

Para tener una contraseña fuerte te sugerimos (1) Mezclar mayúsculas, minúsculas, símbolos y números, (2) Usar frases largas, (3) No tener preguntas de recuperación de contraseñas con información fácil de obtener. Si tienes problemas para memorizar todas tus contraseñas, te sugerimos el uso de gestores de contraseñas, como LastPass y Keepass. Adicionalmente, protege tus dispositivos con contraseñas de inicio y tus cuentas con verificación de dos pasos.

Amenaza

Ataque de fuerza bruta

Es el intento forzado de ingresar a una cuenta o servidor. Normalmente el atacante puede intentar adivinar las credenciales de acceso (Cuenta y contraseña) o bien desarrollar ataques sofisticados con diccionarios para descifrarlas.

¿Te pasó?

Práctica Recomendada

Para tener una contraseña fuerte te sugerimos (1) Mezclar mayúsculas, minúsculas, símbolos y números, (2) Usar frases largas, (3) No tener preguntas de recuperación de contraseñas con información fácil de obtener. Si tienes problemas para memorizar todas tus contraseñas, te sugerimos el uso de gestores de contraseñas, como LastPass y Keepass.

Práctica Recomendada

Para tener una contraseña fuerte te sugerimos (1) Mezclar mayúsculas, minúsculas, símbolos y números, (2) Usar frases largas, (3) No tener preguntas de recuperación de contraseñas con información fácil de obtener. Si tienes problemas para memorizar todas tus contraseñas, te sugerimos el uso de gestores de contraseñas, como LastPass y Keepass.

Amenaza

Phishing

Es el uso de correos y/o mensajes falsos, a veces también llamadas o interacciones directas, que buscan engañar a la víctima al hacerse pasar por entidades o personas en las que confía y así, ésta acceda a brindar información. Por ejemplo, correos de bancos o servicios en línea en los cuales te brindan un link para que abras tu sesión y coloques tu contraseña.

¿Te pasó?

Práctica Recomendada

Desconfía de correos o mensajes que tengan al menos una de las siguientes características: (1) tienen errores ortográficos y/o gramaticales de forma deliberada, (2) su contenido es vago, (3) adjuntan archivos con nombres o extensiones extraños, (4) incluyan enlaces extraños o que no son HTTPS, (5) el remitente es desconocido o está mal escrito. Y por último, consulta siempre las fuentes oficiales.

Práctica Recomendada

Desconfía de correos o mensajes que tengan al menos una de las siguientes características: (1) tienen errores ortográficos y/o gramaticales de forma deliberada, (2) su contenido es vago, (3) adjuntan archivos con nombres o extensiones extraños, (4) incluyan enlaces extraños o que no son HTTPS, (5) el remitente es desconocido o está mal escrito. Y por último, consulta siempre las fuentes oficiales.

Amenaza

DDoS

El Ataque de Denegación de Servicios (DDoS) consiste en mantener la red ocupada consumiendo el ancho de banda con mensajes constantes que alteran la normalidad de la prestación de servicio.

Amenaza

Acoso

Es la práctica de hostigar de manera continua y sistemática a la víctima pese a que esta ha pedido a la persona agresora que cese su práctica. Para las víctimas es normalmente difícil establecer el límite entre simplemente comentarios o mensajes y acoso.

El acoso puede darse por correo, por mensajes directos o bien comentarios en publicaciones de la víctima en diferentes plataformas de redes sociales.

¿Te pasó?

Práctica Recomendada

Si sufres de acoso intenta bloquear al atacante. No interactues, eso sólo lo alentará a continuar con la práctica. Si el acoso continúa, busca ayuda y si incurre en amenazas físicas, acude a las autoridades y denuncialo en las plataformas.

Práctica Recomendada

Si sufres de acoso intenta bloquear al atacante. No interactues, eso sólo lo alentará a continuar con la práctica. Si el acoso continúa, busca ayuda y si incurre en amenazas físicas, acude a las autoridades y denuncialo en las plataformas.

Amenaza

Sniffing

Un(a) atacante intenta detectar la ruta de comunicación entre la víctima, el/la remitente, y el/la receptor(a) o distribuidor(a) de la información (empresa que brinda el servicio de internet). El atacante sólo busca encontrar información, no interactuar con ella o modificarla.

A través de esta acción, los/as atacantes pueden llegar a obtener datos sobre la víctima (qué hace, con quiénes se comunica) o interceptar información crítica como claves de acceso.

¿Te pasó?

Práctica Recomendada

Utiliza un VPN – conexión dedicada que se crea por encima de una red pública e incrementa tu privacidad -. Te sugerimos los siguientes servicios multiplataforma: ProtonVPN (gratuito), TunnelBear (gratuito), NordVPN (costo mensual).

Práctica Recomendada

Utiliza un VPN – conexión dedicada que se crea por encima de una red pública e incrementa tu privacidad -. Te sugerimos los siguientes servicios multiplataforma: ProtonVPN (gratuito), TunnelBear (gratuito), NordVPN (costo mensual).

Amenaza

Malware

Es un software malicioso que hackers maliciosos instalan en los dispositivos sin que los/as usuarios/as se den cuenta. El objetivo puede ser diverso, desde espiar y registrar lo que hacen los/as usuarios/as, cambiar funcionalidades, extraer información, crear puertas de acceso en los equipos, entre muchos otros. Las maneras para hacer que los/as usuarios/as los instalen pueden ser bastante creativas, desde enviar un link que al hacer clic puede descargar el software malicioso, disfrazarlo junto con otros archivos inofensivos (Documentos, fotografías), guardarlo en un flash memory y dejarlo en algún lugar público para que un incauto lo encuentre y lo use, entre muchas otras.

Ponderemos tus amenazas

En base a las amenazas que identificaste, evaluemos cuánto te podría afectar cada una.

Por favor, califica cada una de las amenazas del 1 al 5 en base a:

(1 menos factible y 5 muy factible)

(1 menos factible y 5 muy factible)

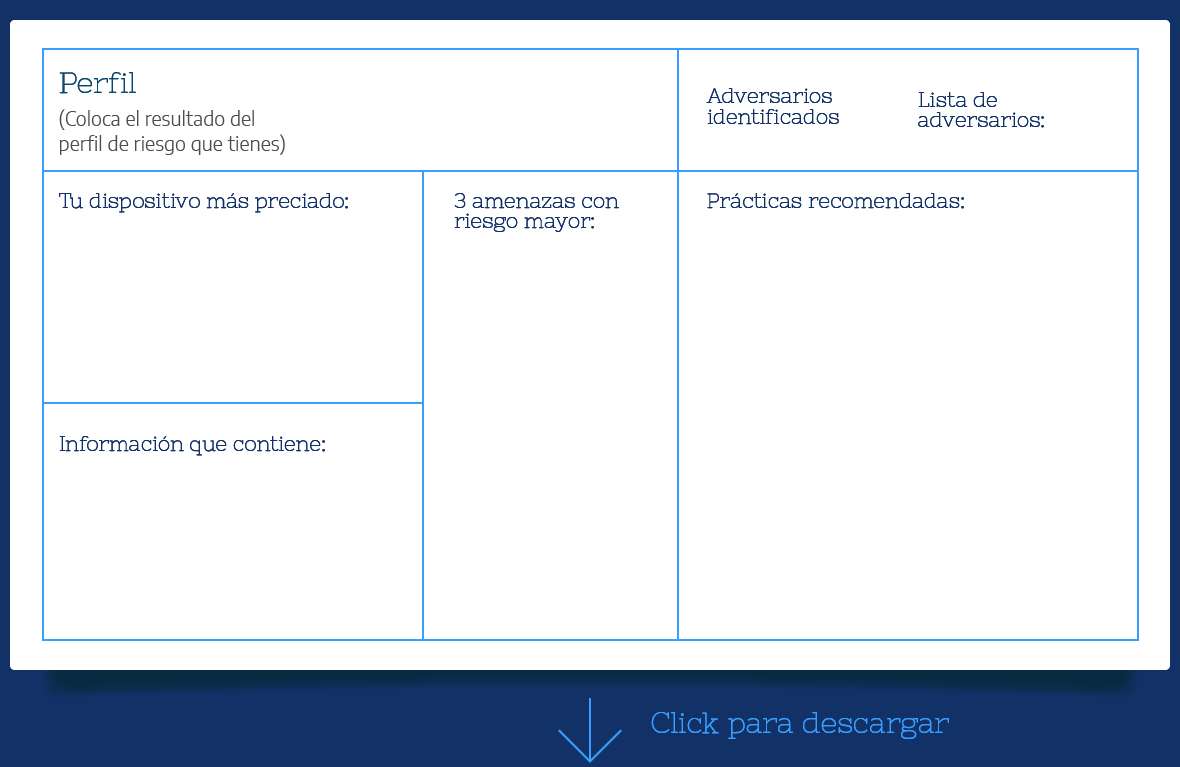

Finalmente…

hazte el

lienzo

Tomando en cuenta todo el diagnóstico anterior, ahora te presentamos la herramienta final para la planificación de tu seguridad digital. Sólo descárgalo y completa cada una de las casillas.

Esta herramienta te permite analizar qué tipo de acciones debes tomar para reducir tus riesgos digitales.

Debes enfocarte a reducir el riesgo de las 3 principales amenazas identificadas y a proteger de mejor manera tu principal activo.

Acá te damos una lista de recursos que puedes usar

para aprender cómo mitigar esos riesgos:

Herramienta elaborada por: + Cristian León + Antonella Perini + Marcelo Lazarte

Proyecto impulsado por:

Con el apoyo de: